Comment pouvons-nous vous aider ?

Configurar las opciones de seguridad de una cuenta Perfony

En Perfony, la seguridad y la confidencialidad de los datos están en el centro de nuestras preocupaciones. Desde nuestra creación, siempre nos hemos esforzado por desarrollar una solución que ofrezca no sólo características innovadoras y de alto rendimiento, sino sobre todo un entorno de trabajo fiable y seguro para todos nuestros usuarios. Tanto en nuestros procesos de desarrollo como en las relaciones que mantenemos con nuestros clientes, mostramos el máximo respeto por la confidencialidad de los datos.

Una prioridad absoluta: proteger sus datos

Para nosotros, la protección de datos es algo más que un requisito legal: es un compromiso fundamental. Entendemos que la gestión de proyectos, el intercambio de información y la colaboración en línea se basan en la confianza mutua, y esa confianza no puede existir sin un alto nivel de seguridad. Cuando elige Perfony, está eligiendo una solución que protege sus datos personales y empresariales en cada etapa.

Nuestra infraestructura está diseñada para garantizar la máxima seguridad, con medidas estrictas para evitar la filtración de datos. Esto incluye sólidos sistemas de encriptación que protegen su información, tanto cuando se transmite como cuando se almacena en nuestros servidores. Estas medidas impiden el acceso no autorizado a sus datos y garantizan su confidencialidad.

Cumplimiento de la normativa RGPD

Como parte de nuestro compromiso con la protección de datos, cumplimos estrictamente los requisitos del Reglamento General de Protección de Datos (RGPD). Todos los usuarios de Perfony, tanto si residen en Europa como en cualquier otro lugar, pueden estar seguros de que sus datos se procesan de acuerdo con las normas más estrictas.

Para nosotros, el cumplimiento del GDPR implica un alto nivel de transparencia en la forma en que recopilamos, utilizamos y almacenamos los datos. Nos aseguramos de que pueda ejercer plenamente sus derechos de protección de datos, incluido el derecho de acceso, rectificación y supresión de la información sobre usted.

Normas líderes del sector

En Perfony aplicamos las normas de seguridad más estrictas y reconocidas del sector. Nuestros equipos de desarrollo y soporte técnico están formados en los últimos avances en ciberseguridad, y actualizamos regularmente nuestros sistemas para protegernos de las amenazas emergentes. Realizamos pruebas de seguridad frecuentes para detectar y corregir rápidamente cualquier vulnerabilidad.

Nuestros sistemas también están diseñados para ofrecer una alta disponibilidad y una fiabilidad óptima. Tanto si gestiona proyectos críticos como información confidencial, puede estar seguro de que sus datos permanecerán accesibles y protegidos en cualquier circunstancia.

Personalizar la configuración de seguridad

Dado que cada empresa tiene unas necesidades de seguridad específicas, le ofrecemos la posibilidad de ajustar la configuración de confidencialidad en función de sus requisitos. Tanto si desea restringir el acceso a determinadas funcionalidades como definir políticas de contraseñas más estrictas o gestionar las autorizaciones de los usuarios, Perfony le permite configurar su entorno de trabajo según sus preferencias.

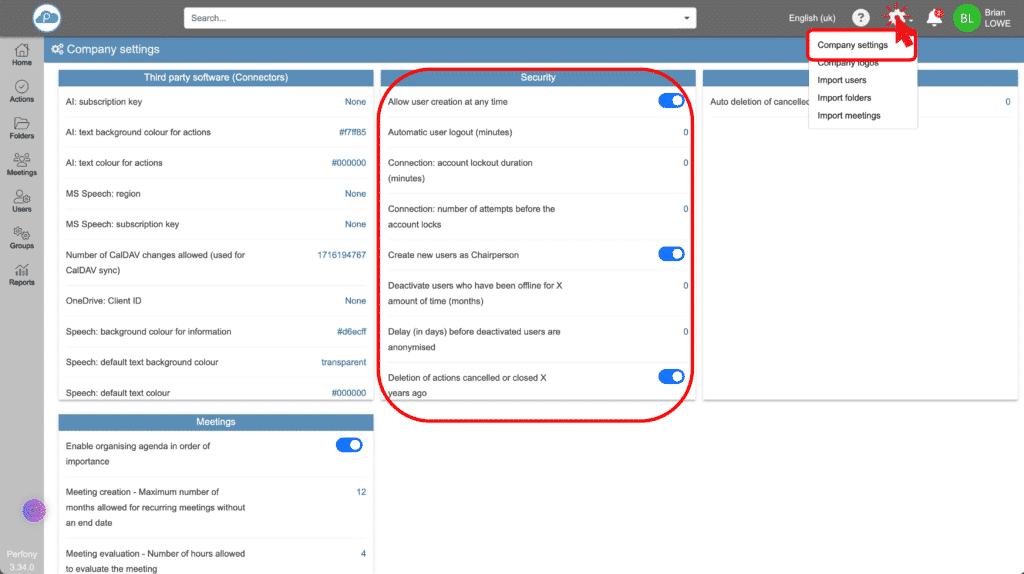

Creemos que esta flexibilidad es esencial para garantizar una seguridad a medida, adaptada a la realidad de cada organización. De este modo, usted conserva el control total sobre la protección de sus datos, al tiempo que se beneficia de la solidez y fiabilidad de nuestra plataforma. El administrador de una cuenta Perfony podrá acceder a estos ajustes desde el icono de ajustes de la badeau horizontal superior.

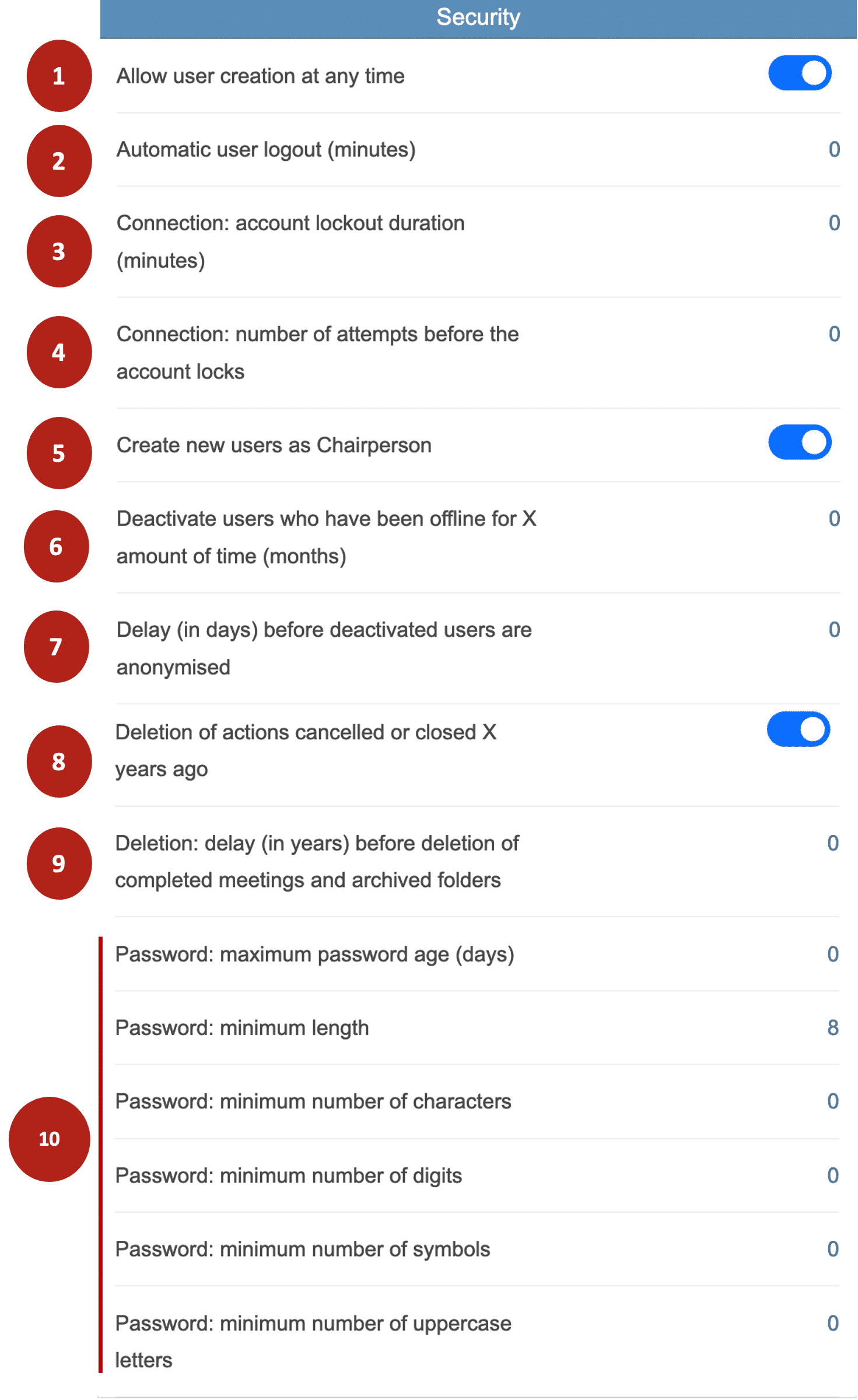

- Permite al piloto y copiloto de una carpeta o reunión crear usuarios desde sus carpetas o reuniones sin necesidad de ser el administrador de la cuenta y pasar por el menú «Usuarios».

- Tiempo de inactividad en Perfony, después del cual el cierre de sesión es automático.

- Tiempo durante el cual se bloquea el acceso a la cuenta en caso de repetidos intentos fallidos de inicio de sesión.

- Número de intentos de conexión permitidos antes de que se bloquee la cuenta.

- Determina si los usuarios recién creados tienen derechos de «Piloto».

- Duración más allá de la cual se desactivará automáticamente una cuenta de usuario sin conexión. Esta desactivación irá precedida de un correo electrónico de advertencia 15 días antes de la desactivación.

- Plazo tras el cual se anonimizan las cuentas de usuario desactivadas: Apellidos, Nombre, Correo electrónico se sustituyen por una cadena de caracteres aleatorios, pero permanecen en el sistema y, en particular, en las acciones, carpetas y reuniones en las que aparecían anteriormente.

- Tiempo tras el cual las acciones canceladas o completadas se borran del sistema.

- Momento a partir del cual se eliminan del sistema las reuniones cerradas y los ficheros archivados

- Componentes de la contraseña. Los cambios en estos criterios deben realizarse al renovar la contraseña.